最近よく作ってくれたマルウェアバイナリを調査しました。

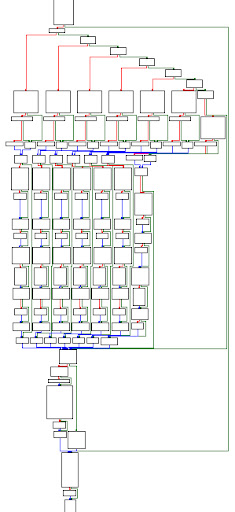

reversingしたらコーディングの繋ぎ順番がとても綺麗です。

下記のようにですので

中々こんな形のマルウェアバイナリーが無いので、進化した物かな?

残念ですが、本件のバイナリーは結構酷いマルウェア感染の物ですので、

クリックしたら色んなマルウェア感染サイトからの悪い物をダウンロードしてしまうです。

よく見なくても分かると思うので中国からです。さて、下記はレポートとなります↓

----■感染されたドメイン/IPアドレス↓

diybbb.com / 106.187.46.93■感染URL↓

hxxp://http://diybbb.com/pcdiyzlonn.exe↑上記の感染URLの関係は下記のURLとなります(同じドメイン)

■ダウンロード証拠↓

--19:13:22-- http://diybbb.com/pcdiyzlonn.exe => `pcdiyzlonn.exe' Resolving diybbb.com... 106.187.46.93 Connecting to diybbb.com|106.187.46.93|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 6,230,016 (5.9M) [application/octet-stream] 100%[====================================>] 6,230,016 998.31K/s ETA 00:00 19:13:27 (1.10 MB/s) - `pcdiyzlonn.exe' saved [6230016/6230016]■ウイルススキャン結果↓

MD5: ab879d8c10f15d53e19ca6f862e4a9e0 File size: 5.9 MB ( 6230016 bytes ) File name: AB879D8C10F15D53E19CA6F862E4A9E0.bin File type: Win32 EXE Tags: peexe armadillo Detection: 22 / 40 Date: 2012-08-25 03:55:59 UTC Result: [CLICK]■マルウェア名は下記となります↓

McAfee : Artemis!AB879D8C10F1 K7AntiVirus : Riskware F-Prot : W32/Agent.EW.gen!Eldorado Symantec : WS.Reputation.1 Norman : W32/Troj_Generic.CIHSM ESET-NOD32 : a variant of Win32/FlyStudio TrendMicro-HouseCall : TROJ_GEN.R3EB1FF Avast : Win32:Malware-gen BitDefender : Gen:Variant.Barys.2897 Comodo : Worm.Win32.Dropper.RA F-Secure : Trojan:W32/DelfInject.R VIPRE : Trojan.Win32.Generic!BT AntiVir : TR/Barys.2897.4 McAfee-GW-Edition : Artemis!AB879D8C10F1 Emsisoft : Worm.Win32.Nuj.A!IK SUPERAntiSpyware : Trojan.Agent/Gen-OnlineGames GData : Gen:Variant.Barys.2897 Commtouch : W32/Agent.EW.gen!Eldorado AhnLab-V3 : Backdoor/Win32.Blackhole Ikarus : Worm.Win32.Nuj.A Fortinet : W32/Flystudio Panda : Trj/CI.A■マルウェア調査↓

Compile TimeDateStamp: 0x4FCF0EC2 CRC : Fail! Claimed: 0 Actual: 6279913 Entry Point: 0xb9df3 size: 0x5f1000 type: EXEC (Executable file) os: windows arch: i386 bits: 32 endian: little Coded by: Microsoft Visual C++ v6.0 Packed by: Armadillo v1.71 (Entropy 7.18044310795) Sections: .text 0x1000 0xe2d8a 929792 .rdata 0xe4000 0x4de804 5107712 .rsrc 0x64a000 0x1423c 86016 .data 0x5c3000 0x862ca 102400 ←ここには色んなマルウェアコードを発見! あやしい動き↓ Internet Calls: WININET.dll.InternetCanonicalizeUrlA WININET.dll.InternetCrackUrlA ] WININET.dll.InternetGetConnectedState WININET.dll.InternetOpenUrlA WININET.dll.HttpSendRequestA WININET.dll.HttpQueryInfoA WININET.dll.InternetReadFile WININET.dll.InternetConnectA WININET.dll.InternetSetOptionA WININET.dll.InternetCloseHandle WININET.dll.InternetOpenA WININET.dll.HttpOpenRequestA Malware Activity Calls 0x4e4334 CreateFileA 0x4e43c4 GetFileAttributesA 0x4e43e4 CreateProcessA DEP setting change calls: 0x4e42a0 HeapCreate 0x4e42b4 VirtualAlloc Clipboard Calls: 0x4e4680 GetClipboardData 0x4e4684 OpenClipboard 0x4e4688 SetClipboardData 0x4e468c EmptyClipboard Registry Calls ADVAPI32.dll.RegCreateKeyExA Hint[351] ADVAPI32.dll.RegQueryValueA Hint[378] ADVAPI32.dll.RegSetValueExA Hint[390] ADVAPI32.dll.RegOpenKeyExA Hint[370] ADVAPI32.dll.RegCloseKey Hint[347] HTTPでインターネットアクセス↓ http://www.baidu.com ... OK http://rc.qzone.qq.com/myhome/100627506# ... OK http://amos.im.alisoft.com/msg.aw?v=2&uid=zlonn&site=cntaobao&s=1&charset=utf-8 ... OK http://diybbb.com/pcdiy/phcx/ci.php?thing=IT ... OK http://diybbb.com/pcdiy/index/index.php ... OK http://weibo.com/mimidi ... OK http://wpa.qq.com/msgrd?v=3&uin=514709360&site=qq&menu=yes ... OK http://diybbb.com/zlonnsj.txt ... OK http://diybbb.com/pcdiy/phcx/ci.php?thing= ... OK http://wpa.qq.com/msgrd?v=3&uin=911365099&site=qq&menu=yes ... OK http://diybbb.com/pcdiy/index/zzjgg.php ... OK http://wpa.qq.com/msgrd?v=3&uin=771957887&site=qq&menu=yes ... OK http://www.diybbb.com/update.exe ... OK http://wpa.qq.com/msgrd?v=3&uin=2282591483&site=qq&menu=yes ... OK http://diybbb.com/pcdiy/shangjia/webshop.php ... OK http://www.diybbb.com/zzj.mdb ... OK http://wpa.qq.com/msgrd?v=3&uin=1353021141&site=qq&menu=yes ... OK http://t.qq.com/mimidi ... OK http://diybbb.com/pcdiy/shangjia/pcdiy_s.php?area= ... OK http://amos.im.alisoft.com/msg.aw?v=2&uid=mimidi88&site=cntaobao&s=1&charset=utf-8 ... OK http://www.diybbb.com/zzj.mdb3 ... OK http://amos.im.alisoft.com/online.aw?v=2&uid=mimidi88&site=cntaobao&s=1&charset=utf-8 ... OK http://diybbb.com/pcdiy/index/gonggao.phpU ... OK http://wpa.qq.com/msgrd?v=3&uin=2570552968&site=qq&menu=yes ... OK http://wpa.qq.com/pa?p=2 ... DOWN http://amos.im.alisoft.com/online.aw?v=2&uid=zlonn&site=cntaobao&s=1&charset=utf-8 ... OK http://q.weibo.com/1770038 ... OK ダウンロードされたファイル↓ C:\Documents and Settings\..\Temporary..\Content.IE5\4X23OP2B\gonggao.htm C:\Documents and Settings\..\Temporary..\Content.IE5\GPURSX23\index.htm C:\Documents and Settings\..\Temporary.\Content.IE5\ODM3O1U3\gonggao.php C:\Documents and Settings\..\Temporary..\Content.IE5\ODM3O1U3\zzjgg.htm C:\Documents and Settings\..\Temporary..\Content.IE5\WDUF49AN\index.php C:\Documents and Settings\..\Temporary..\Content.IE5\WDUF49AN\zzjgg.php 最後に本サンプルを実行したらこのファイルが出てきました↓ C:\ab879d8c10.exe ab879d8c10f15d53e19ca6f862e4a9e0 6230016 Bytes ↑一般的なソフトはこんな動きは無いです。 トラフィック↓↑色んなURLにGET依頼が飛んでます、1ヶ月監視したらころころページの中にある情報が変わります。

■ネットワーク調査↓

下記はドメイン情報↓Domain Name: DIYBBB.COM Registrar: XIN NET TECHNOLOGY CORPORATION Whois Server: whois.paycenter.com.cn Referral URL: http://www.xinnet.com Name Server: NS17.XINCACHE.COM Name Server: NS18.XINCACHE.COM Status: ok Creation Date : 2010-08-29 11:00:42 Updated Date : 2012-05-10 12:01:44 Expiration Date : 2013-08-29 11:00:39 Registrant/Administrative/Technical/Billing Contact: Name : LIN YAN Organization : LIN YAN Address : TIANHE QU BUYNOW C1 City : GuangZhou Province/State : Guangdong Country : CN Postal Code : 510000 Phone Number : 86-020-62683253 Fax : 86-020-62683286 Email : mimidi@126.com下記はネットワーク情報

IP: 106.187.46.93 AS#: AS2516 NETWORK: 106.187.0.0/18 KDDI CORPORATION 3-10-, Iidabashi Chiyoda-ku, Tokyo, 102-0072, Japan↑またKDDI/Linodeネットワークですね。

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

0 件のコメント:

コメントを投稿